西湖论剑2023|机你太美 Writeup

次阅读

2 min read

查看dasctf.npbk所给附件后发现是夜神模拟器的备份文件,遂考虑导入恢复,但是夜神模拟器提示版本不匹配,最后发现直接将npbk的后缀改为7z,解压后提取vmdk数据即可导入夜神模拟器。

启动系统后发现存在锁屏密码,尝试进入adb shell来清除密码,需要删除/data/system/目录下的数据

rm /data/system/locksettings.db

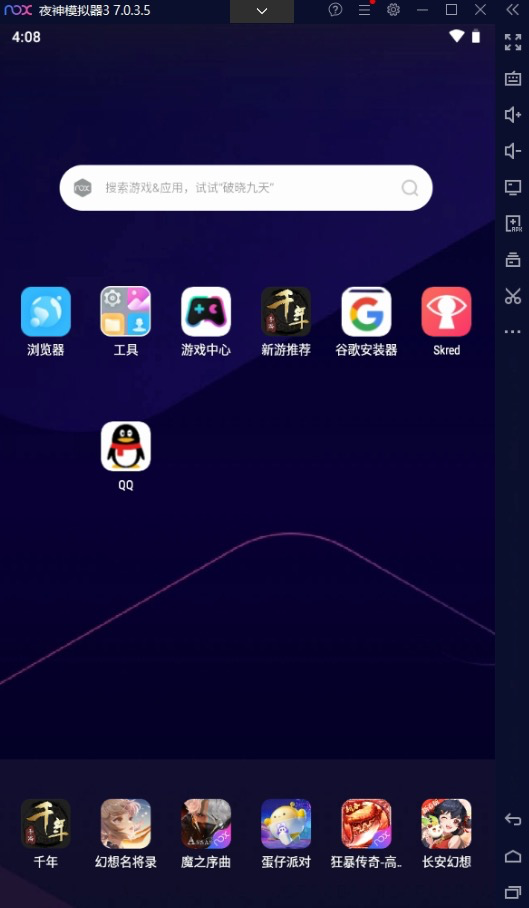

打开后发现安装了QQ和Skred应用,猜测是QQ、Skred取证,所以考虑提取聊天记录和文件。打开Skred应用:

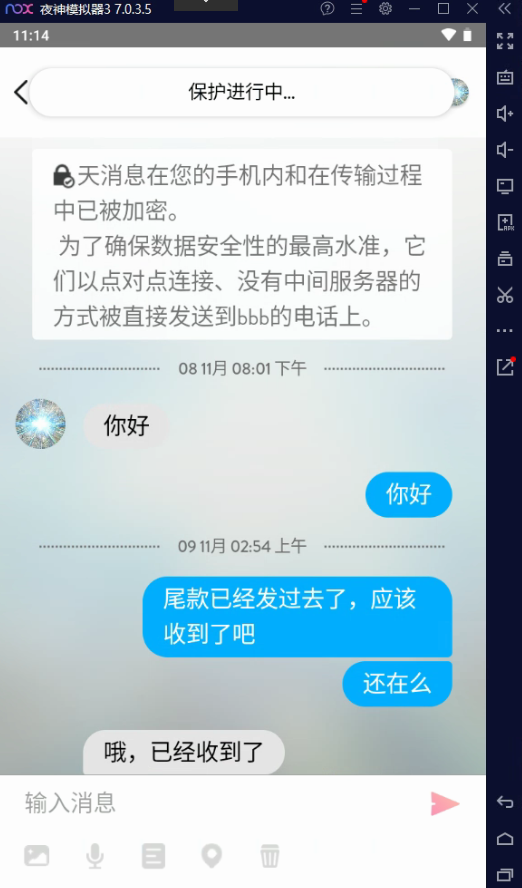

再打开和bbb的聊天对话框:

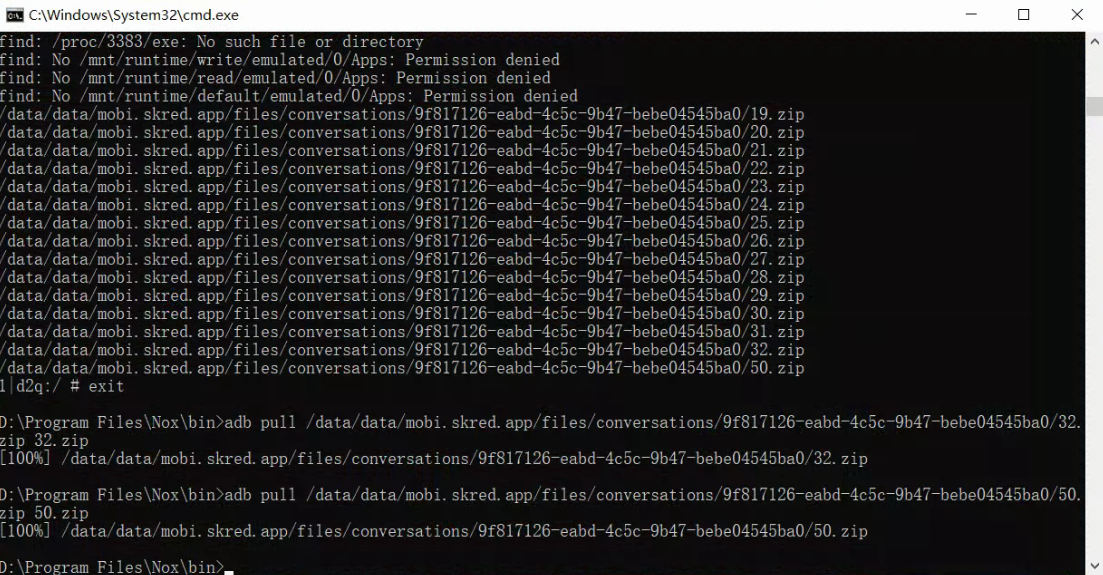

发现聊天记录果然传输了文件,可以使用adb pull来提取文件。

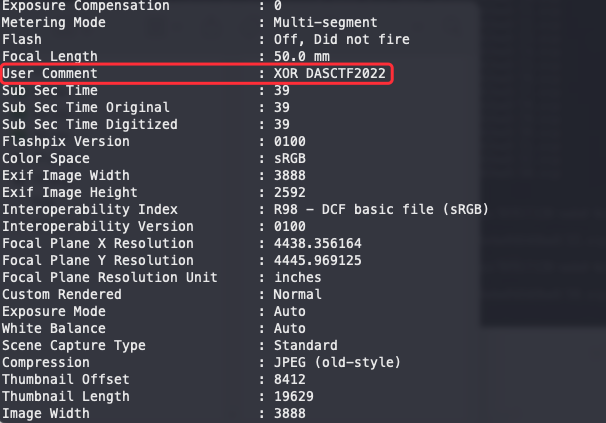

查看75.jpg文件的exif信息后发现有hint:XOR DASCTF2022

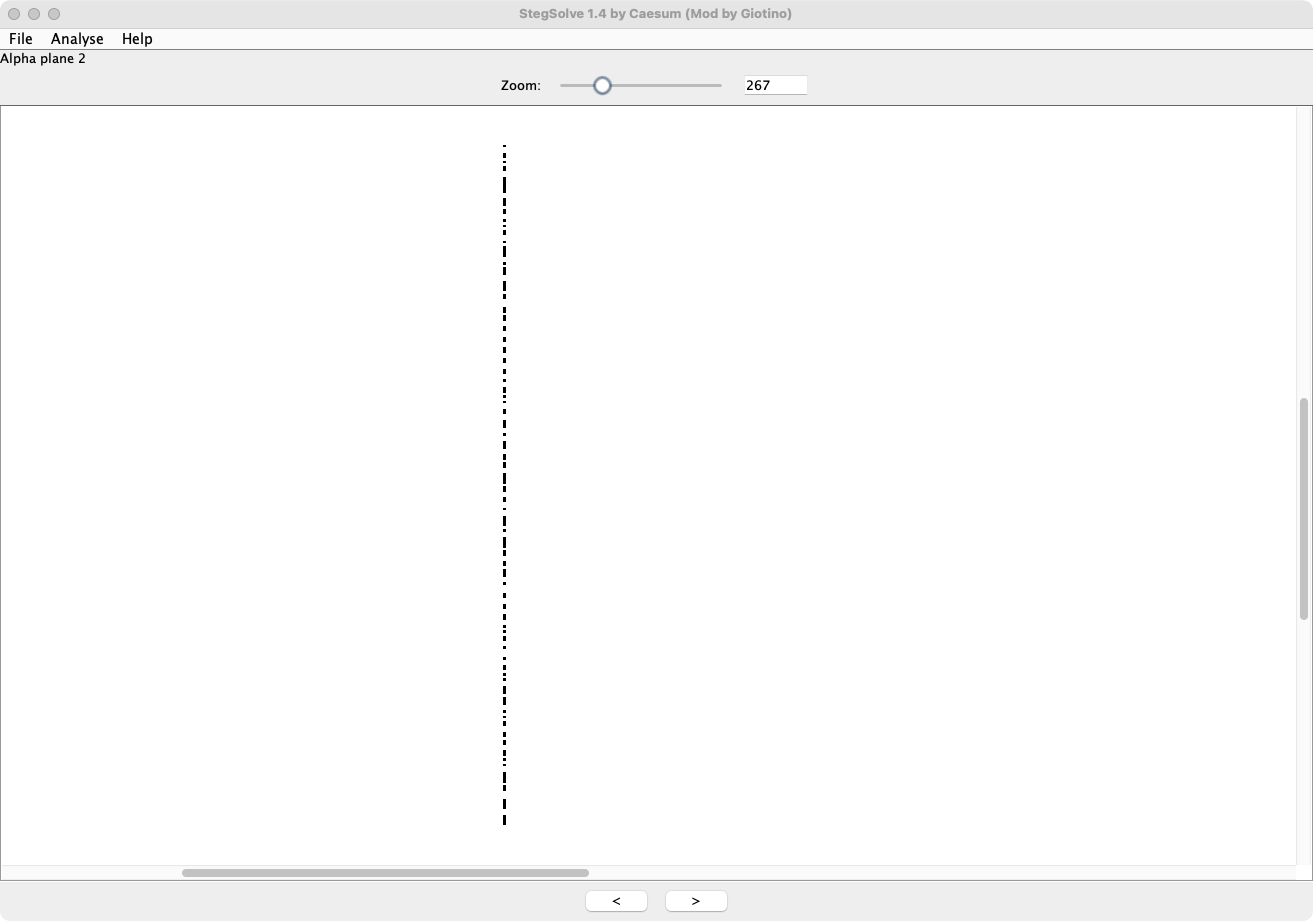

再使用Stegsolve分析41.png发现Alpha 2通道有数据

写脚本提取该像素数据

# -*- coding: UTF-8 -*-

from PIL import Image

def GetPixel():

img = Image.open("a2.bmp")

flag = ''

for i in range(400, 401):

for j in range(382, 638):

data = (img.getpixel((i, j)))

if data == (0, 0, 0):

flag += '0'

if data == (255, 255, 255):

flag += '1'

print(flag)

GetPixel()

提取后发现是

0110010100110000001100010011010100110100001101000110000100111001001100110011001100110011011001010110011000110110001100100110000100110011011000010110000100110010001101110011001100110101001101110110010101100010001101010011001001100101011000010011100001100001

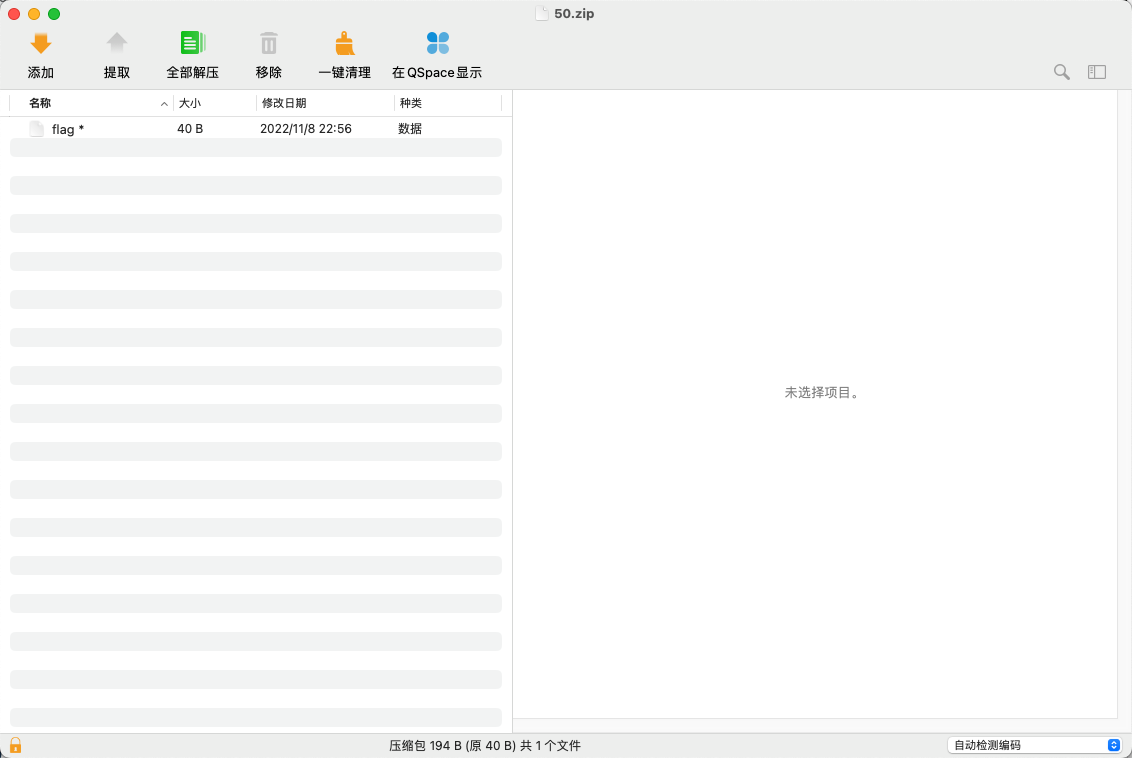

转ascii后可得压缩包密码e01544a9333ef62a3aa27357eb52ea8a

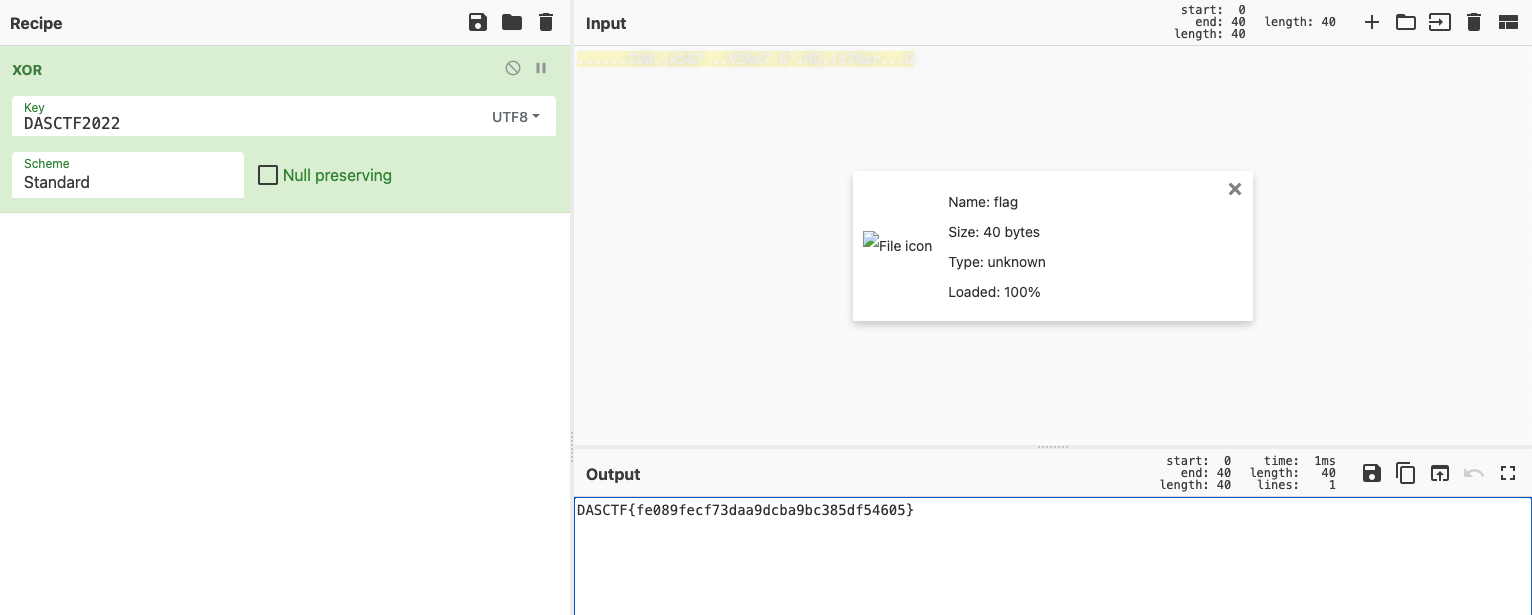

解压后发现文件内容乱码无意义,考虑之前拿到的hint,需要XOR DASCTF2022即可拿到flag